제로 트러스트

Zero Trust

0. 개요

신뢰를 바탕으로 구축된 네트워크를 구축하여 신뢰 가능한 내부와 신뢰할 수 없는 외부를 구분지어 경계면을 관리하는 보안 모델을 “경계 기반 보안 모델”이라고 합니다. 전통적인 경계 기반 보안 모델은 IPS, FW 등으로 경계선에서 침입이나 해킹 공격에 대응하는 방식을 채택하였습니다.

기존 망 환경에서는 구분 짓기가 매우 단순하고 경계가 명확했기 때문에 효과적이었습니다. 하지만, 과거의 이런 모델링에서 벗어나 모든 접근 시도를 ‘신뢰할 수 없다’라고 간주하고 검증 과정을 갖는 네트워크에 대한 철학, 아키텍처 등을 “Zero Trust” 라고 말합니다.

명확한 인증 과정을 거치기 전에는 접근 시도와 트래픽, 사용자 등을 신뢰하지 않는 것이 원칙이며, 인증 후에도 계속 신뢰성을 검증하여 정보 자산을 보호하고자 만들어진 보안 모델입니다.

-

개념

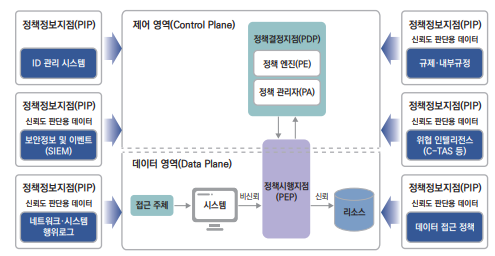

제로 트러스트 아키텍처는 개념을 활용하여 내부의 네트워크와 시스템 및 자원을 보호할 수 있는 추상적인 보안 아키텍처입니다. 이는 해당 목적을 달성하기 위한 기업망의 요소와 요소 간 인터페이스 정의, 인증, 접근제어, 보안 모니터링 등의 정책을 포함합니다.

제로 트러스트 보안 모델을 채택하는 경우, 가장 우선 시 되는 원칙은 접근 제어를 가능한 한 세밀하게 합니다. 또한 데이터나 자산에 대해 허가되지 않은 접근을 방지하는 대책을 수립해야 합니다.

따라서 기존 보안 구조에서 불확실성을 줄이기 위해 인증, 인가와 절대적 신뢰 구역의 축소를 초점으로 맞춥니다.

다음, 가용성을 위해 검증 과정의 지연 시간과 필요한 권한을 최소화 하는 것이 중요합니다.

예시) PAM

2. PDP / PEP

이때, 절대적 신뢰 구역에 접근이 승인된 접근 주체는 어떻게 검증이 이루어질 수 있을까요? 정책 결정 지점(Policy Decision Point / PDP)와 정책 시행 지점(Policy Enforcement Point)가 그에 대한 답입니다.

시스템에 접근 주체가 인증되었고, 접근 요청이 유효함을 보증하는 이 두 개체는 주체가 중요 데이터에 접근할 수 있도록 적절하게 판단하는 과정을 거쳐 작동합니다.

두 개체는 접근 주체의 신원에 대한 신뢰도, 주체의 현재 신뢰도 내에서 리소스 접근에 대한 허용, 단말기의 보안 상태 등에 대해 세밀하게 판단하여 결정하게 됩니다.

3. 원칙

제로트러스트의 기본 원리, 원칙은 6가지로 구성되어 있습니다.

(1) 모든 종류의 접근에 대해 신뢰하지 않을 것.

- 접근 : 가치 있는 리소스에 대한 모든 접근 시도

- 모든 종류의 접근에 대해 거부 정책 – 예) 화이트리스트

- 일정 수준 이상의 인증 과정을 거친 접근 주체에게 최소한의 허가

- 이후에도, 지속적으로 검증하여 신뢰성에 손실이 발생했을 때 추가 인증을 받거나 접근 권한 회수

(2) 일관되고 중앙 집중적인 정책 관리 및 접근제어 결정, 실행 필요

- 정책 관리 지점이 분산되어 있는 경우의 문제 : 일관된 정책 수립이 어렵고, 새로운 접근 주체 및 리소스 추가시 일관된 정책 적용의 어려움

- 정책 실행 지점은 분산될 수 있지만, 가급적 중앙집중적인 정책 관리의 필요성 – 예) 직원 퇴사 문제

(3) 사용자, 기기에 대한 관리 및 강력한 인증

- 내부 사용자 및 기기에 대한 목록화를 기반으로, 강력한 사용자 인증 및 기기 상태 관리 필요

- 미등록 기기는 접근 봉쇄 혹은 낮은 권한만 가지도록 정책 결정이 필요

- 혹은 추가 인증 요구도 가능

(4) 리소스 분류 및 관리를 통한 세밀한 접근 제어

- 접근 주체 및 리소스의 종류와 요인에 따르는 세밀한 접근 제어 요구

- 공격자가 시스템 침투에 성공하더라도 추가 피해를 최소화할 수 있도록 사용자와 기기에 최소한의 권한 부여

(5) 논리 경계 생성 및 세션 단위 접근 허용, 통신 보호 기술 적용

- 정책을 실시간으로 반영하고 세분하하기 위해서는 논리적으로 경계를 설정할 수 있는 방안이 필요

- 리소스별로 긴 시간의 접속을 허용하지 않고 세션 단위 접근만을 허용 필요

- 논리적 경계뿐만 아니라 통신상에 데이터의 기밀성 및 무결성을 보호할 수 있는 기술 필요

(6) 모든 상태에 대한 모니터링과 로그 및 이를 통한 신뢰성 지속적 검증, 제어

- 모든 상태 : 신뢰도 평가에 관련 있는 접근 주체와 리소스 등의 모든 관련 정보를 의미

- 상태 정보는 반드시 모니터링되어 현재의 상태를 수치화, 시각화하여 파악할 수 있어야 하며, 상세한 분석을 통한 신뢰도 평가 및 감사가 가능해야 함

4. 제로 트러스트 아키텍처 보안 모델

위 내용에 따라 제로 트러스트는 접근 주체의 자원 접근이 신중히 다루어져야 함을 알 수 있습니다.

가이드라인 1.0에서는 접근 주체가 리소스에 접근하는 것에 대한 허용, 거부 정책을 다루어야 하며 핵심 기능으로 접근제어 정책임을 언급합니다.

가이드라인 2.0에서 정책 정보 지점은 1.0의 정책 결정 지점으로 입력되는 신뢰도 판단용 데이터를 제공하는 역할을 담당합니다.

제로트러스트 아키텍처 보안 모델의 구성 요소 해설은 다음과 같습니다.

(1) 요소 해설

| 구분 | 구성요소 | 역할 | |

| 핵심 구성 요소 | 정책 결정 지점 | 정책 엔진 | 다양한 입력 요소를 검토하여 접근 주체의 리소스에 대한 접근 여부 결정 |

| 신뢰도 평가 알고리즘을 활용하여, 시스템에 대한 정책 및 그외 다른 정보를 활용 | |||

| 정책 관리자 | 주체와 리소스 간 통신 경로 설정 및 종료 관리 | ||

| 정책 시행 지점에 명령하여 접근 주체와 리소스 사이의 통신 경로를 생성, 폐쇄 | |||

| 세션을 최종적으로 허락하거나 거부하는 결정을 정책 엔진에 의존 | |||

| 정책 시행 지점 | 주체에 할당된 정책 실행, 연결 활성화, 모니터링 등 | ||

| 정책 관리자와 통신하며, 접근 요청을 포워딩하고 업데이트 된 정책 수신 | |||

| 신뢰도 판단용 데이터 제공자 | 정책 정보 지점 | 규제 내부 규정 | 법적 규제 정보 및 내부 규정을 준수하는지 확인 |

| 규제 준수를 위해 개발한 모든 정책 규칙 포함 | |||

| 데이터 접근 정책 | 자원 접근에 대한 속성, 규칙, 정책 등 | ||

| 보안 정보 및 이벤트 | 차후 분석용 보안 정보 수집, 정책 개선 및 기업 자산 공격 경고에 활용 | ||

| 위협 인텔리전스 | 내,외부에서 발생하는 보안 위협 정보 | ||

| ID 관리 시스템 | 사용자 계정 및 식별 기록 생성 , 저장, 관리 | ||

| 네트워크 시스템 행위 로그 | 각종 로그 및 분석결과 | ||

이후 내용은 2부를 통해 찾아 뵙겠습니다.

5. 참조

제로 트러스트 보안 가이드라인 1.0 – 한국인터넷진흥원

제로 트러스트 보안 가이드라인 2.0 – 한국 인터넷진흥원