2015년 4월부터 현재까지 꾸준한 버전 업데이트로 국내에 많은 피해를 입힌 TeslaCrypt 계열의 랜섬웨어를 복호화할 수 있는 마스터키가 공개되었습니다.

마스터키는 해당 랜섬웨어 개발자가 랜섬웨어 유포 종료와 동시에 공개하였습니다.

이에 랜섬웨어침해대응센터에서는 해당 랜섬웨어로 암호화된 파일을 가지고 계신 분들에게 도움을 드리고자 공지합니다.

• 2015년 4월 TeslaCrypt

• 2015년 8월 TeslaCrypt 2.0(.aaa)

• 2015년 9월 TeslaCrypt 2.0(.abc)

• 2015년 10월 TeslaCrypt 2.1(.ccc)

• 2015년 11월 TeslaCrypt 2.2(.vvv)

• 2016년 1월 TeslaCrypt 3.0(.xxx, .ttt, .micro)

• 2016년 2월 TeslaCrypt 3.0(.mp3)

• 2016년 3월 TeslaCrypt 4.0(확장자 변조 무)

• 2016년 4월 TeslaCrypt 4.1~4.2(확장자 변조 무)

본 과정은 공개된 마스터키를 TeslaCrypt 전문가인 BloodyDolly가 개발한 복호화프로그램을 이용하여 복호화하는 과정이며, TeslaCrypt 계열 이외에

다른 랜섬웨어는 적용되지 않습니다. 해당 과정에 대해 방법만 제시할 뿐 복호화 되지 않거나 파일이 훼손되는 것에 대해 책임지지 않습니다.

복호화 진행절차

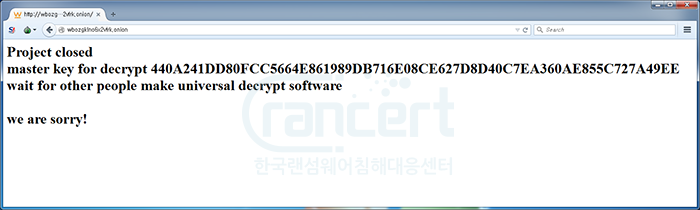

※ 마스터키 공개 : 440A241DD80FCC5664E861989DB716E08CE627D8D40C7EA360AE855C727A49EE

→ 결재 관련 페이지 접근시 보여지는 화면

1. TeslaDecoder 다운로드

→ 테슬라크립트 전문가 BloodyDolly가 개발한 복호화 프로그램 다운로드

2. TeslaDecoder 실행

→ 다운로드 받은 파일의 압축을 푼 뒤, TeslaDecoder.exe 파일을 실행합니다.

→ Set Key 버튼을 클릭하고 자신이 감염되었던 랜섬웨어 파일 확장자를 선택합니다. 파일 확장자 변조가 없는 경우

(as original)을 선택합니다.

→ 원하는 확장자를 선택한 후 Set Key 버튼을 클릭합니다.

.png)

→ Decrypt folder 버튼을 클릭하여 랜섬웨어로 변조된 파일이 있는 폴더를 선택하거나 Decrypt all 버튼을 클릭하여 모든

암호화 파일에 대해 복호화를 진행할 수 있습니다.

→ 파일을 복호화하는 과정에서 암호화된 파일의 삭제여부를 선택할 수 있습니다. 삭제를 할 경우

복호화 진행중에 문제가 생겼을 경우 다시 시도할 수 없기 때문에 가급적 아니오를 선택합니다.

→ 복호화가 완료된 파일(.mp3로 암호화 되었던 JPG파일 복호화)

※ 해당 복호화 프로그램을 사용하여도 복호화가 정상적으로 이루어 지지 않을 수 있습니다.

이 경우 랜섬웨어가 테슬라크립트 계열이 아니거나, 위에 언급한 마스터키에 해당하지 않는 버전일 수 있습니다.

출처 : https://www.rancert.com/bbs/bbs.php?mode=view&id=12&bbs_id=rest&page=1&part=&keyword=