rkhunter란 rootkit hunter의 약자로, backdoor나 local exploit등을 탐지하는 Unix 기반의 도구입니다.

rootkit이란 악성 소프트웨어의 모음을 말하며 주로 멀웨어 감염이나 백도어가 이에 포함됩니다.

오픈소스이기에 well-known 공격에 대한 점검은 가능하나 상용소프트웨어에 비해 정확도는 높지않습니다.

[사전작업]

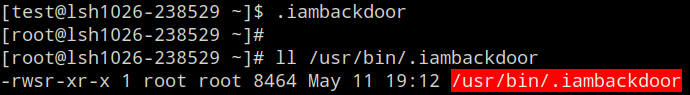

비인가자가 서버에 접근하여 .iambackdoor 라는 백도어를 /usr/bin에 생성하였다는 가정하에 진행

test 계정으로 .iambackdoor 명령어 입력시 백도어를 통해 root권한 탈취

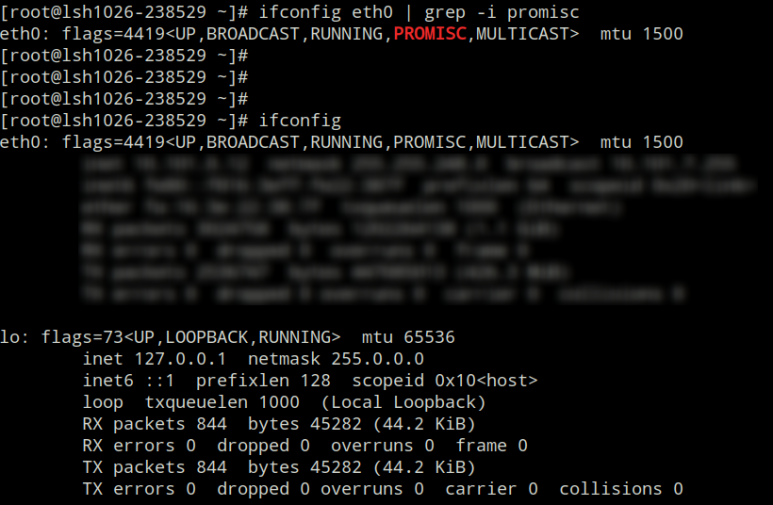

NIC는 promiscuous 모드로 변경된 상태

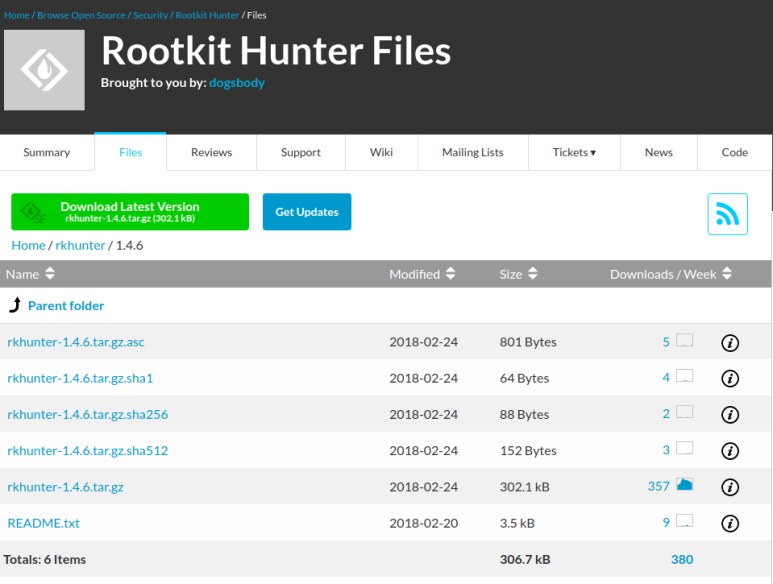

[rkhunter 툴 다운로드]

https://rkhunter.sourceforge.net/

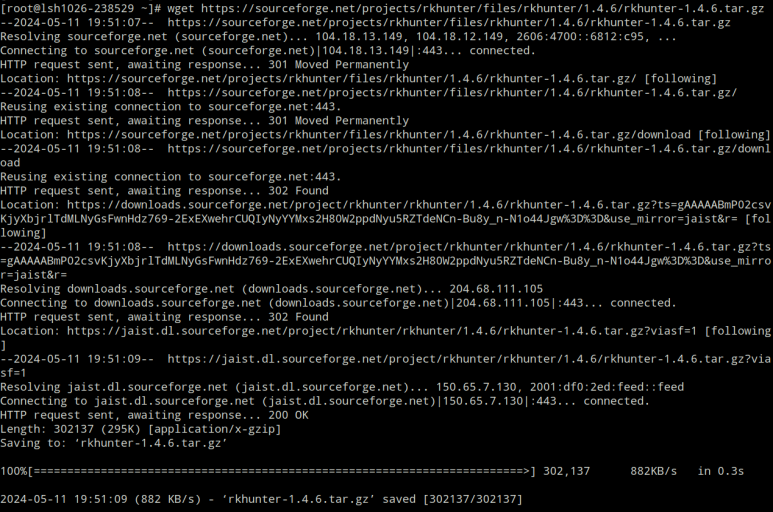

# wget https://sourceforge.net/projects/rkhunter/files/rkhunter/1.4.6/rkhunter–1.4.6.tar.gz

[rkhunter 설치 및 업데이트]

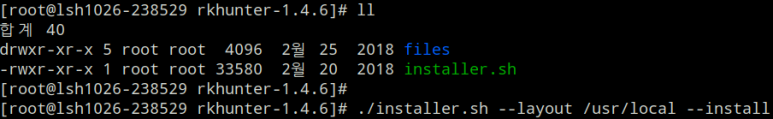

# tar xvfz rkhunter–1.4.6.tar.gz

# cd rkhunter–1.4.6

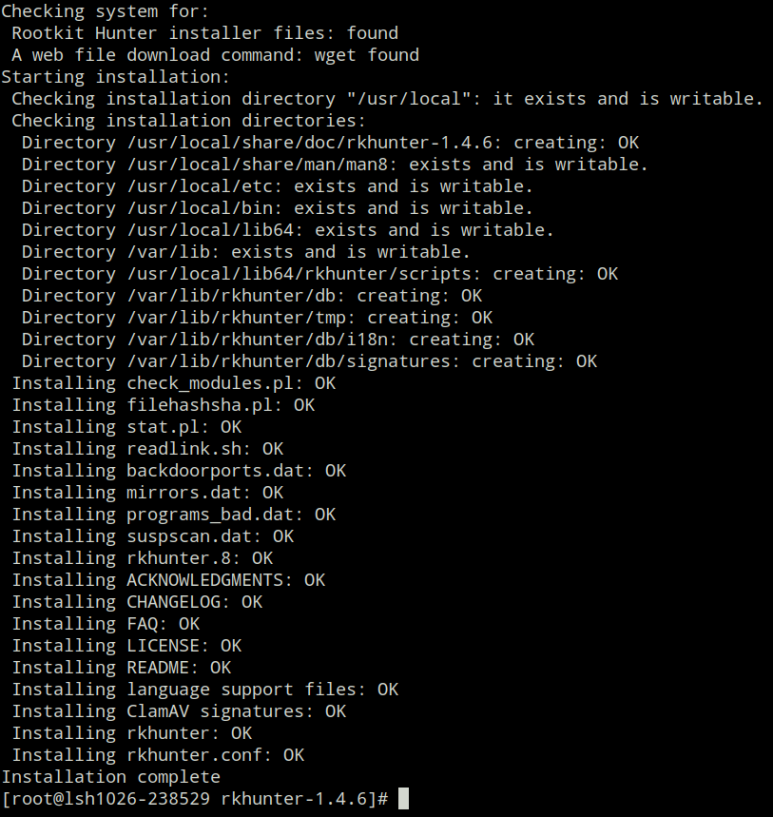

# ./installer.sh —layout /usr/local —install

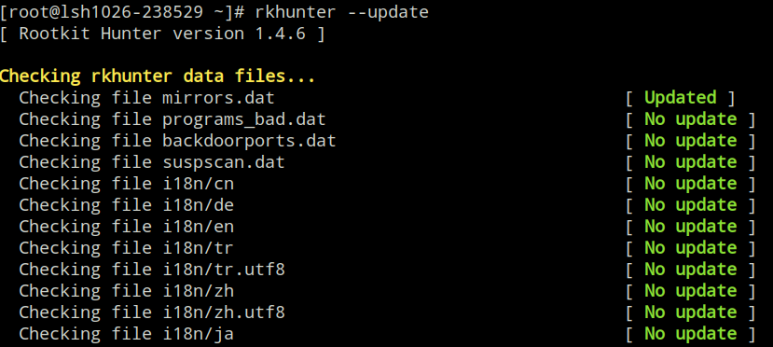

# rkhunter —update

[rkhunter를 통한 검사 진행]

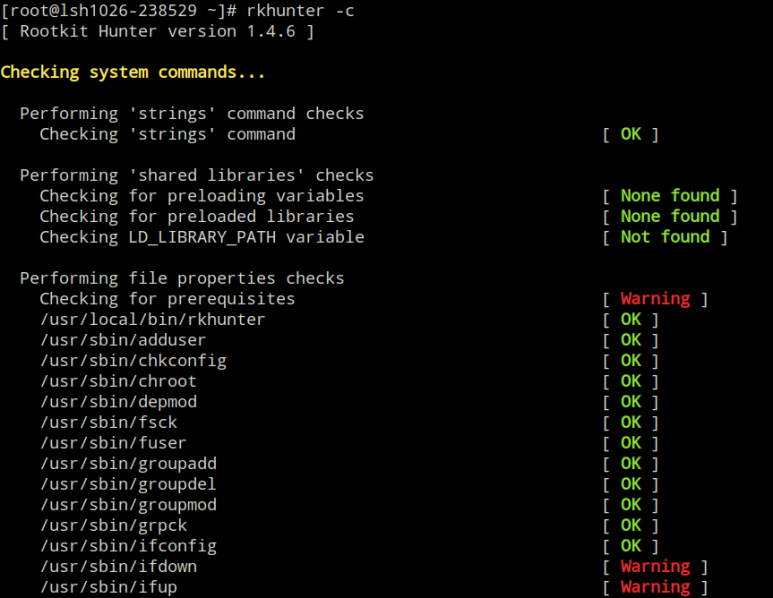

# rkhunter –c

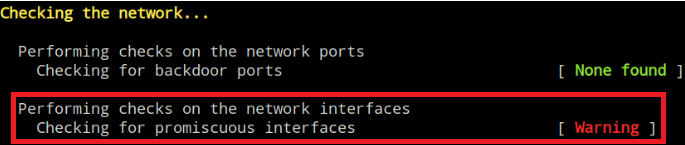

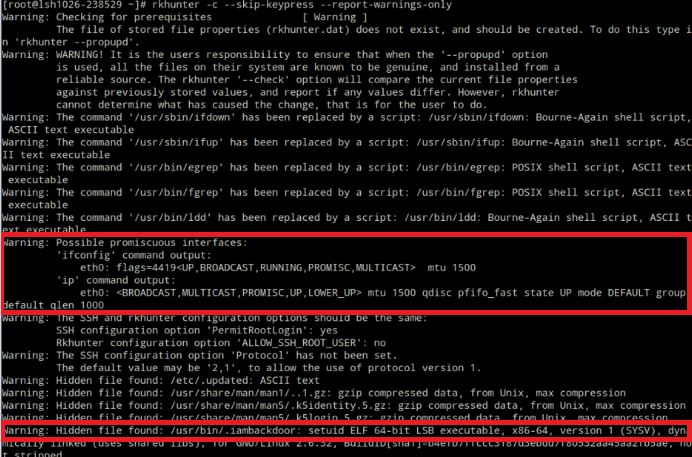

rkhunter를 통한 검사 진행시 promiscuous모드와 .iambackdoor 백도어가 탐지된것을 확인할 수 있습니다.

스캔시 다음과 같은 순서에 따라 스캔 진행됩니다. (버전마다 순서는 상이)

1. 시스템 명령어 확인

2. well–known rootkit 존재여부 탐지

3. sniffer 로그 및 백도어 존재 여부 확인

4. /etc/rc.d/rc.sysinit 파일 설정 확인

5. 모듈 이상여부 확인

6. 자주 사용되는 backdoor 포트 이상여부 확인(2001,2006,2128,14856,47107,60922)

7. NIC promiscuous 모드 설정 확인

8. users, group 변조 여부 확인

9. /etc/rc.d 변조 여부 확인

10. /dev 변조 여부 확인

11. 특정 패키지 패치 여부

12. SSH 관련 보안 설정 확인

** 명령어 실행도중 다음 순서의 테스트를 키입력없이 자동 진행시 —skip–keypress 옵션을 사용합니다.

비정상적인 결과만 출력할 시 —report–warnings–only 옵션을 사용합니다.

ex) rkhunter –c —skip–keypress —report–warnings–only