Meltdown / Spectre 패치여부 확인

본문에서는 해당 보안버그 패치여부에 대해서 다루며 Ubuntu 16.04 LTS 기준으로 작성되었습니다.

Meltdown & Spectre 에 대한 자세한 설명은 아래 나무위키를 참고하시기 바랍니다.

https://namu.wiki/w/CPU%EA%B2%8C%EC%9D%B4%ED%8A%B8

|

# cat /proc/cpuinfo

processor : 0

vendor_id : GenuineIntelcpu

family : 6

model : 79

model name : Intel(R) Xeon(R) CPU E5-2620 v4 @ 2.10GHz

stepping : 1

microcode : 0xb00001b

cpu MHz : 1733.320

cache size : 20480 KB

physical id : 0

siblings : 16

core id : 0

cpu cores : 8

apicid : 0

initial apicid : 0

fpu : yesfpu_exception : yes

cpuid level : 20

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush dts acpi mmx fxsr sse sse2 ss ht tm pbe syscall nx pdpe1gb rdtscp lm constant_tsc arch_perfmon pebs bts rep_good nopl xtopology nonstop_tsc aperfmperf eagerfpu pni pclmulqdq dtes64 monitor ds_cpl vmx smx est tm2 ssse3 sdbg fma cx16 xtpr pdcm pcid dca sse4_1 sse4_2 x2apic movbe popcnt tsc_deadline_timer aes xsave avx f16c rdrand lahf_lm abm 3dnowprefetch epb intel_pt tpr_shadow vnmi flexpriority ept vpid fsgsbase tsc_adjust bmi1 hle avx2 smep bmi2 erms invpcid rtm cqm rdseed adx smap xsaveopt cqm_llc cqm_occup_llc cqm_mbm_total cqm_mbm_local dtherm ida arat pln pts

bugs :

bogomips : 4199.99

clflush size : 64

cache_alignment : 64

address sizes : 46 bits physical, 48 bits virtual

power management:

…………………………………………………………..

|

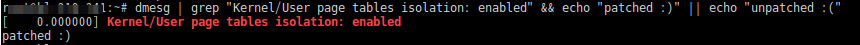

명령어로 확인

:: 커널에서 특정기능 활성화 여부와 cpu flags 체크

|

# grep CONFIG_PAGE_TABLE_ISOLATION=y /boot/config-`uname -r` && echo “patched :)” || echo “unpatched : (“

unpatched : (

# grep cpu_insecure /proc/cpuinfo && echo “patched :)” || echo “unpatched : (“

unpatched : (

# dmesg | grep “Kernel/User page tables isolation: enabled” && echo “patched :)” || echo “unpatched : (“

unpatched : (

|

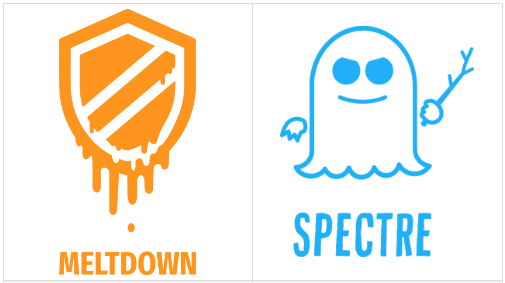

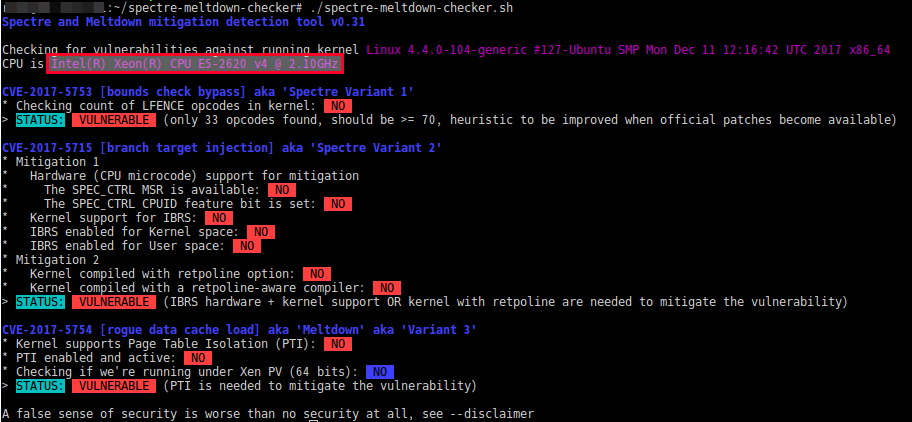

스크립트로 확인

:: 친절히도 취약점과 적용여부를 확인할수 있는 스크립트가 있다.

https://github.com/speed47/spectre-meltdown-checker

|

# git clone https://github.com/speed47/spectre-meltdown-checker.git

or

# wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

# cd spectre-meltdown-checker

# chmod +x spectre-meltdown-checker.sh

# ./spectre-meltdown-checker.sh

|

AMD

AMD 경우에는 CVE-2017-5754(meltdown) 에 NOT VULNRABLE (취약하지 않다)로 확인된다.

INTEL

Debian / Ubuntu

| $ sudo apt-get update && sudo apt-get dist-upgrade |

Fedora

RHEL / CentOS

Arch Linux

작업이후에는 필히 리부팅해서 적용여부를 다시한번 체크

Spectre 의 경우에는 현시점(2018. 01.17) 기준으로 거의 모든 리눅스 배포판에서는 패치가 아직 공개되지 않았기에 주기적으로 변경사항여부를 체크해보시기 바랍니다.

대부분에 클라우드 회사에서는 INTEL Meltdown 버그에 대해서 기본인프라에 순차적으로 패치를 적용…혹은 적용예정이나 이 문제를 완벽하게 보호하려면 가상서버(인스턴스)내에서도 필히 운영체제를 패치하셔야 합니다.

IWINV 내 모든 가상서버는 AMD 기반 인프라로 운영되고 있으며 이번 Meltdown 버그에는 해당사항이 없습니다.