최근 윈도우, 리눅스 가상화 서버에서 소스 아이피 변조후 특정 아이피로 DDos 공격에 악용되는 사례가 있었습니다.

공격 유형이 소스 아이피를 변조하여 방화벽단은 물론이며 서버 내에서도 어떤 가상 서버에서 공격하는지 모니터링이 되지 않았습니다.

보통 가상 서버 모니터링 할때 서버 아이피의 패킷 카운팅을 snmp와 연동하여 모니터링 하는바 스위치및 방화벽 단에서는 분명히 트래픽이 유출되어 부하가 발생하지만 서버는 찾을수 없는 상황이 발생했습니다.

그래서 해당 소스 아이피 변조 공격을 임의로 발생시켜 tcpdump 패킷 캡쳐 프로그램을 사용하여 DDos 공격에 악용된 서버를 쉽게 찾는 방법을 알아 보도록 하겠습니다.

1. 실제 아이피 변조 공격시 패킷 캡쳐 내용

– 가상 서버에서 아이피 변조하여 183.60.xx.xx 아이피 81 포트 공격

10:37:32.925054 IP 127.185.160.49.53333 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925100 IP 115.65.12.225.32450 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925149 IP 118.253.7.85.62652 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925195 IP 129.93.204.12.42625 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925244 IP 128.161.59.230.34289 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925308 IP 120.161.234.239.35232 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925359 IP 123.17.196.40.50041 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925404 IP 126.63.71.245.37629 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925454 IP 114.20.196.29.47225 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

10:37:32.925500 IP 111.82.44.227.33506 > 183.60.xx.xx.81: tcp 1027 [bad hdr length 0 – too short, < 20]

# 소스 아이피는 랜덤이며 DDos 공격에 이용당함…

2. hping 툴 이용하여 가상 서버에서 아이피 변조후 특정 아이피로 패킷 발생

– hping3 –rand-source 222.xxx.xxx.xxx -p 3389 -S

# 가상 서버에서 222.xxx.xxx.xxx 아이피 포트 3389, 소스 아이피 변조하여 SYN패킷 발생

– 실제 마스터 장비에서 패킷 캡쳐 내용

02:48:12.004229 IP 7.98.30.235.2424 > 222.xxx.xxx.xxx.3389: Flags [S], seq 113969454, win 512, length 0

02:48:13.005354 IP 31.141.224.149.2425 > 222.xxx.xxx.xxx.3389: Flags [S], seq 1800373873, win 512, length 0

02:48:14.006333 IP 224.83.201.122.2426 > 222.xxx.xxx.xxx.3389: Flags [S], seq 378011825, win 512, length 0

02:48:15.007297 IP 47.79.212.202.2427 > 222.xxx.xxx.xxx.3389: Flags [S], seq 2022797779, win 512, length 0

02:48:16.008209 IP 111.121.55.17.2428 > 222.xxx.xxx.xxx.3389: Flags [S], seq 1939042385, win 512, length 0

02:48:17.009152 IP 137.165.162.149.2429 > 222.xxx.xxx.xxx.3389: Flags [S], seq 1875670352, win 512, length 0

02:48:18.010103 IP 79.100.169.204.2430 > 222.xxx.xxx.xxx.3389: Flags [S], seq 1130718276, win 512, length 0

02:48:19.011112 IP 210.88.207.207.2431 > 222.xxx.xxx.xxx.3389: Flags [S], seq 1547486315, win 512, length 0

# 222.xxxx.xxx.xxx. 아이피로 SYN 패킷 발생 확인 되지만 소스 아이피가 전혀 검출 되지 않음.

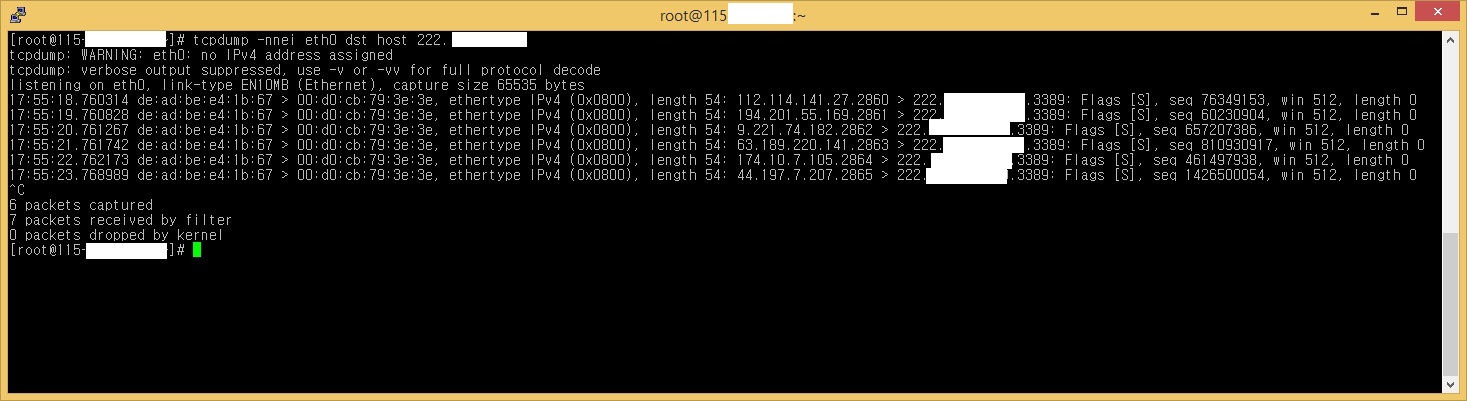

3. 소스 아이피 변조 공격에 악용된 서버 찾는 방법

명령어: tcpdump -nnei 네트웍장치 222.xxx.xxx.xxx(공격 당하는 아이피)

# tcpdump 패킷 캡쳐시에 -e 옵션을 주면 222.xxx.xxx.xxx 로 향하는 아이피와 맥주소 출력 확인

해당 맥주소를 사용하는 가상서버 확인후 조치 가능.

[polldaddy rating=”7739789″]