2025.04.18 SK텔레콤 USIM 정보 유출 해킹 사건 분석

목차

-

사건 개요

-

타임라인

-

유출된 정보 및 영향

-

공격 경로 및 악성코드 분석

-

4.1 침투 경로

-

4.2 악성코드 BPFDoor

-

4.3 탐지 및 대응 제언

-

4.4 HSS 서버 역할 및 아키텍처

-

1. 사건 개요

국내 대표 이동통신사업자 가운데 하나인 SK텔레콤(SKT)에서 고객 유심(USIM) 정보 유출사고 발생

2025년 4월 18일 18:09 SK텔레콤 내부 시스템 간 비정상적 데이터 이동(9.7GB) 최초 감지

23:20경 악성코드 설치 사실 확인 4월 19일 23:40 HSS에서 USIM 정보 유출 확정

2. 타임라인

-

4월 18일 18:09 비정상 데이터 이동(9.7GB) 최초 인지

-

4월 18일 23:20 악성코드 발견 및 해킹 확인

-

4월 19일 01:40 유출 데이터 분석 시작

-

4월 19일 23:40 HSS 서버 악성코드 감염 및 USIM 유출 확정

-

4월 20일 16:46 KISA 침해사고 신고

-

4월 22일 10:00 개인정보위 및 경찰 수사 요청

-

4월 23일 경찰·정부 기관 현장 조사 착수

-

4월 24 SKT 무상 USIM 교체 발표

-

4월 25일 오후 일부 보험사 SKT 인증 중단 및 전면 중단 예정 공지

- 4월 25일 KISA ‘최근 해킹공격에 악용된 악성코드, IP 등 위협정보 공유 및 주의 안내’ 보안공지를 통해 SKT 해킹 악성파일 공개

-

4월 27일 대통령 권한대행 SKT 해킹 사고에 “조치 적절성 점검” 지시

3. 유출된 정보 및 영향

-

규모: 약 9.7 GB

-

유출 항목

• 전화번호, USIM 인증 코드, IMSI, IMEI -

잠재 위험

• 신원 도용, 복제폰 제조, SIM 스와핑

-

비유출 항목: 이름, 주민등록번호 등 민감 정보

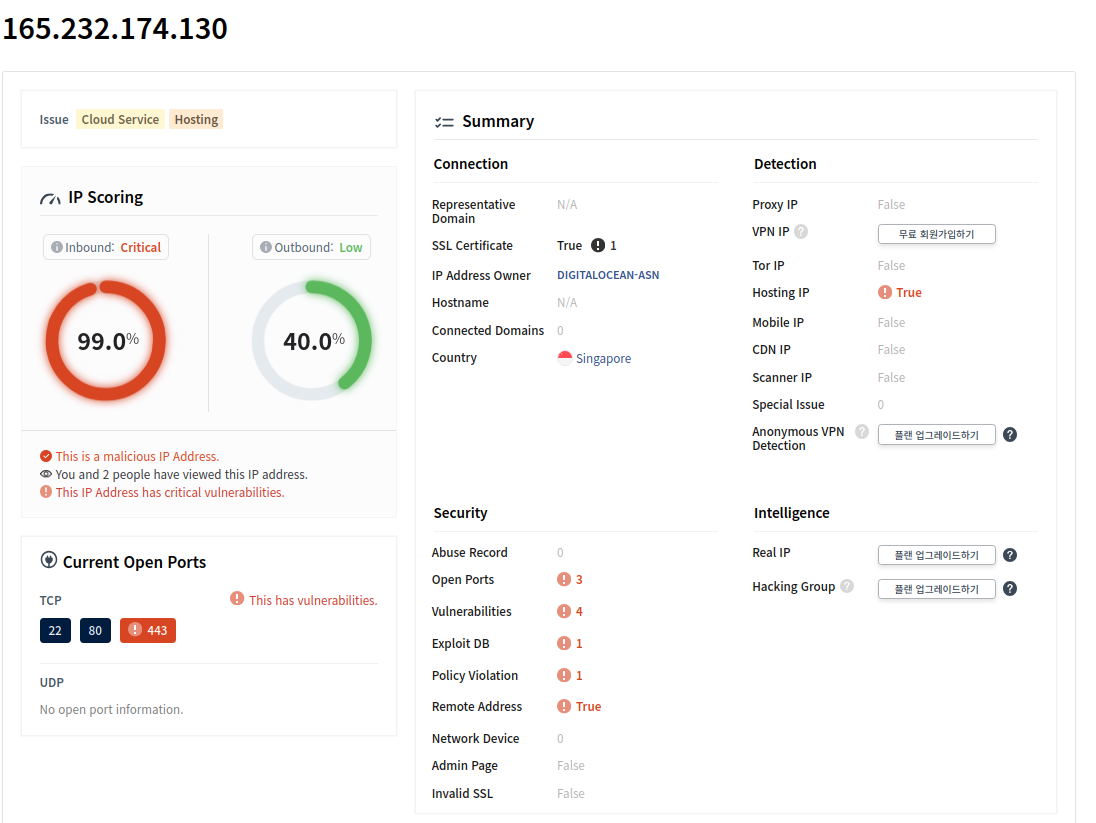

- 공격 IP: 165.232.174.130

악성코드 해시값 및 파일 정보

-

hpasmmld (2 265 KB)

• SHA1 : e6ccf59c2b7f6bd0f143cde356f60d2217120ad2

• SHA256: c7f693f7f85b01a8c0e561bd369845f40bff423b0743c7aa0f4c323d9133b5d4

• MD5 : a47d96ffe446a431a46a3ea3d1ab4d6e -

smartadm (2 067 KB)

• SHA1 : 466527d15744cdbb6e1d71129e1798acbe95764d

• SHA256: 3f6f108db37d18519f47c5e4182e5e33cc795564f286ae770aa03372133d15c4

• MD5 : 227fa46cf2a4517aa1870a011c79eb54 -

hald-addon-volume (2 071 KB)

• SHA1 : e3399ea3ebbbd47c588ae807c4bd429f6eef8deb

• SHA256: 95fd8a70c4b18a9a669fec6eb82dac0ba6a9236ac42a5ecde270330b66f51595

• MD5 : f4ae0f1204e25a17b2adbbab838097bd -

dbus-srv-bin.txt (34 KB)

• SHA1 : 2ca9a29b139b7b2993cabf025b34ead957dee08b

• SHA256: aa779e83ff5271d3f2d270eaed16751a109eb722fca61465d86317e03bbf49e4

• MD5 : 714165b06a462c9ed3d145bc56054566

(출처: 보호나라)

4. 공격 경로 및 악성코드 분석

4.1. 예상 침투 경로

-

VPN 취약점 또는 내부 시스템 미패치 취약점 활용 가능성

-

APT 특성상 장기간 잠복 후 권한 상승 및 측면 이동 시도

4.2 악성코드 BPFDoor

https://github.com/gwillgues/BPFDoor

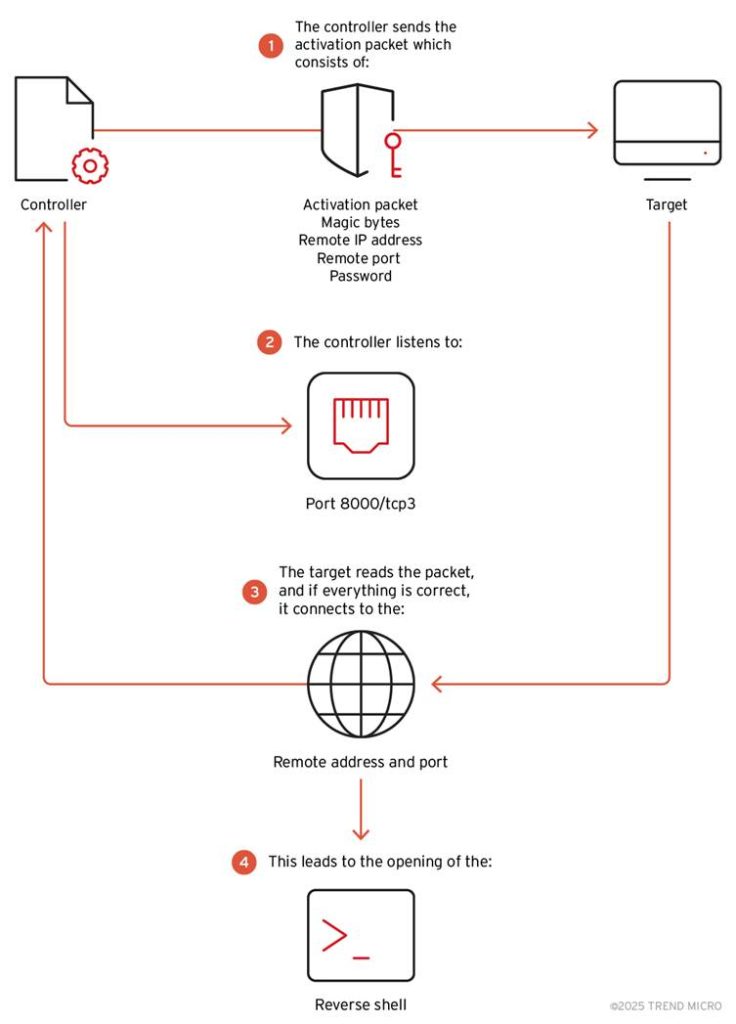

4.2.1 동작 방식

-

/var/run/initd.lock파일 생성으로 런타임 락 설정 -

부모 프로세스 : 패킷 모니터링

-

자식 프로세스 : C2 통신

-

BPF 필터로 TCP, UDP, SCTP(포트 22, 80, 443) 트래픽 모니터링

-

매직 바이트 0x7255, 0x5293, 0x39393939 수신 시 활성화

-

-

하드코딩 비밀번호 검증 후

-

바인드 쉘(포트 42391~42491)

-

리버스 쉘

-

iptables 조작

-

-

은폐

-

이진 파일 삭제 후

/dev/shm/kdmtmpflush로 복사 및 타임스탬프 조작 -

프로세스명 위장 (예 dbus-daemon, hald-addon-acpi)

-

4.2.2 탐지 회피

-

별도 포트 개방 없이 기존 서비스 포트만 사용

-

매직 패킷만으로 명령 수신하여 네트워크 흔적 최소화

-

정적 라이브러리 암호화, 하드코딩 명령 제거

-

안티포렌식 : 환경변수 삭제, 메모리 상주

4.2.3 취약점 악용

-

솔라리스 CVE-2019-3010 커널 취약점 활용

-

SysVinit 스크립트 수정으로 재부팅 시 지속성 확보

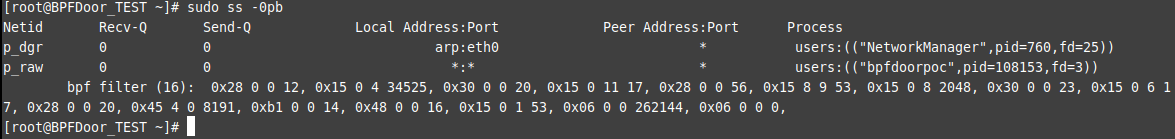

4.3 탐지 및 대응

네트워크 모니터링 방법

sudo ss -0pbsudo ss -0pb | grep -E "$((0x7255))|$((0x5293))|$((0x39393939))"

프로세스 및 파일 점검

-

/proc/*/stack에서 packet_recvmsg, wait_for_more_packets 호출 검사 -

포트 42391~43391 바인딩 여부 확인 및 의심 프로세스명 점검

-

/var/run/haldrund.pid와/dev/shm/kdmtmpflush파일 존재 여부 확인

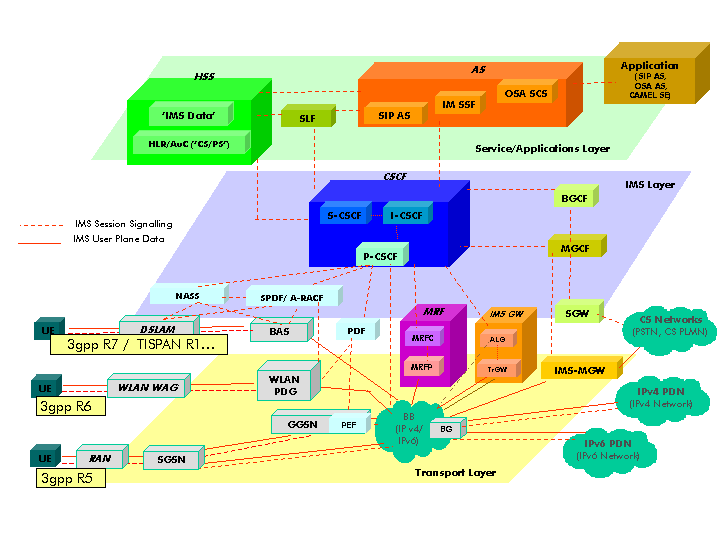

4.4 HSS 서버 역할 및 아키텍처

4.4.1 HSS 서버란?

HSS(Home Subscriber Server)는 4G/LTE, 5G, IMS 네트워크에서 가입자 데이터를 중앙 관리하고, 인증, 권한 부여, 위치 정보, 과금 처리를 담당하는 핵심 데이터베이스 서버입니다.

2G/3G의 HLR, AuC 기능을 통합하며 IMSI, MSISDN, IMPU, IMPI, 서비스 프로필, 서비스 트리거 등을 저장합니다 .

4.4.2 아키텍처 특징

-

중앙집중형 및 분산형 저장소

-

단일 노드 저장 기본

-

Nokia One-NDS 또는 SDL 기반 분산 확장 가능

-

-

다중 HSS 지원

-

SLF(Subscriber Location Function)로 트래픽 분산 및 확장성 보장

-

-

IMS/EPC 연동

-

AS, CSCF, MME 등과 협력하여 음성 및 데이터 세션, 인증 관리

-

4.4.3 통신 방식 및 주요 인터페이스

HSS는 Diameter(RFC3588) 프로토콜을 사용하며주요 인터페이스는 다음과 같습니다

| 인터페이스 | 용도 | 프로토콜 |

|---|---|---|

| Sh | AS ⇄ HSS 데이터 조회 및 업데이트 | Diameter |

| Cx | S-CSCF ⇄ HSS 가입자 프로필 조회 및 등록 | Diameter |

| Dx | S-CSCF ⇄ SLF 간 HSS 위치 조회 | Diameter |

| Dh | AS ⇄ SLF 간 HSS 위치 조회 | Diameter |

| Si | IM-SSF ⇄ HSS 통신 | MAP |

| Gm | UE ⇄ P-CSCF 통신 | SIP |

| Mw | CSCF 간 시그널링 | SIP |

| Ut | UE ⇄ AS 간 데이터 교환 | HTTP/HTTPS, XCAP |

통신 취약점

Diameter 인터페이스에서 인증 및 암호화가 미흡할 경우 스푸핑 및 리플레이 공격에 노출될 수 있습니다 .

4.4.4 인증 방식

-

EAP-AKA

-

UE가 네트워크 연결 시 MME가 HSS에 인증 요청

-

HSS는 USIM 내 키로 인증 벡터 생성 후 전달

-

UE-MME-HSS 간 AKA 알고리즘 수행

-

USIM 카드 기반 표준 인증 방식

-

-

Diameter 기반 AAA

-

Sh 인터페이스 : Sh-Pull, UDR/UDA, Sh-SubNotif 등을 사용해 AS 권한 확인

-

Cx 인터페이스 : S-CSCF가 HSS에 가입자 인증 요청 전송

-

실패 코드

-

영구 실패 : DIAMETER_ERROR_OPERATION_NOT_ALLOWED(5101), DIAMETER_ERROR_USER_DATA_CANNOT_BE_MODIFIED(5103)

-

일시 실패 : 요청 지연 후 재시도 가능

-

-

-

보안 메커니즘

-

IPsec/TLS 적용 : P-CSCF ⇄ UE 통신 보호

-

초기 IMS 부착 절차 시그널링 보호 미흡 점검

-

USIM/ISIM 미지원 기기 대체 인증 (Digest-MD5 등)

-

6. 기타