지난번 Fail2ban을 이용하여 SSH 무작위 접근을 차단하는것을 설명 드렸습니다.

이번엔 두번째로 GET,POST 공격을 필터링하는 방법입니다.

단순 차단 형태이며, 서버상에서 악성 접근등을 막는데 요긴하게 쓰여집니다.

1. Fail2ban 설치 :

http://idchowto.com/index.php/fail2ban/ 페이지에서 확인하세요

2. 필터 파일 생성

설치를 완료 하면 /etc/fail2ban/filter.d 경로에 여러 파일들이 보입니다.

이중에 apache 의 post,get 를 필터하는 룰은 없습니다.

아래와 같이 생성해주세요!

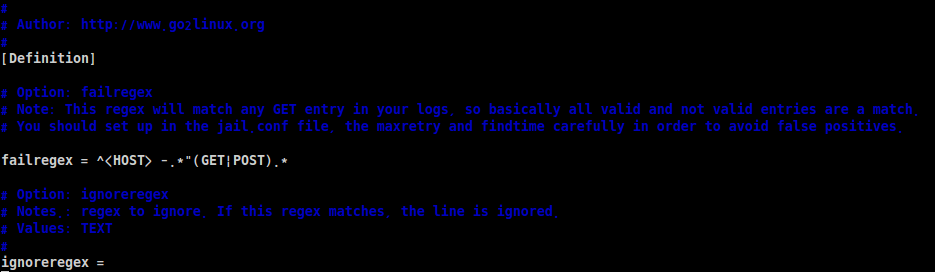

http-get-dos.conf 의 내용입니다.

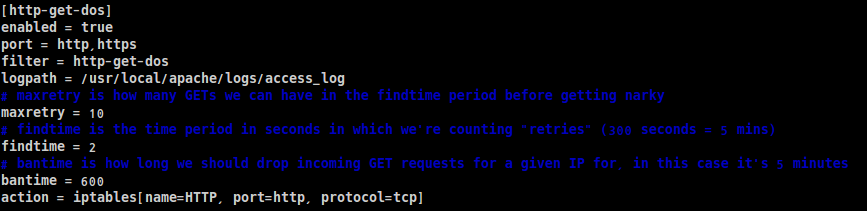

3. jail.conf 설정

해당 설정파일은 filter.d에 생성한 필터를 로드하는 역할을 합니다.

아래 설정을 설명 드리자면 2초에 10번 시도시 해당 IP는 600초간 밴을 당하게 되는 형테입니다.

참조 로그는 apache access 로그가 되겠습니다.

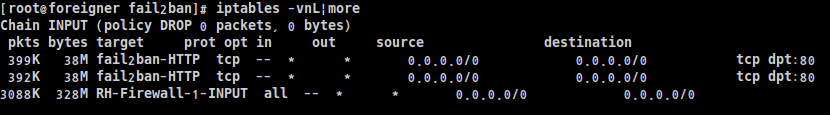

4. 확인

Fail2ban은 Iptables 의 상위 체인으로 올라가게됩니다.

jail에 올라간 해당 서비스 포트를 필터링하게 되며, 비정상 접근시 차단하게 됩니다.

개인 서버의 일인 DDOS, 악성 댓글로 인한 트래픽 유출등에서 큰효과를 기대할 수 있습니다.