최근 네트워크 담당자로부터 테스트 서버들에서 해외로 트래픽이 다량 유출된다는 보고를 받았습니다.

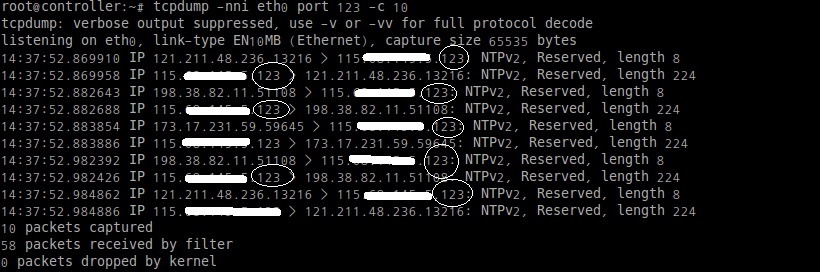

테스트 서버에 들어가서 확인해보니 실제 해외에서 123 포트로 패킷이 유입되며 그에 따른 응답 패킷을

해외에 다량으로 내보내고 있었습니다.

NTP라는 것은 시간을 동기화 하는 프로토콜인데 왜 이리 많이 트래픽이 발생할까… 의구심이 들었습니다.

그래서 확인해보니 최근 1~2년 사이 유행하는 DDoS 공격중의 하나로 NTP로 트래픽을 급격히 증가시키는 증폭

공격이라고 합니다.

비단 서버에만 해당 되는것이 아니며 네트워크 장비 123포트에서 해외로 DDos 공격에 악용되어

트래픽 유출이 심각하다고합니다.

저희 네트워크 스위치에서도 해당 문제로 네트워크 담당자들이 이미 골머리를 썩고 있었으며 네트워크 장비에

acl(Access list) 룰을 만들어 운영중입니다.

오픈 스택을 테스트중인 서버들에서 해당 문제가 많이 나왔는데 오픈 스택에서는 NTP 설치 및 운영을

권장하기에 iptables raw 테이블 prerouting 체인에 룰을 만들기로 했습니다.

iptables에 룰을 넣은후 해외로 트래픽 유출은 없어졌으며 NTP 서버 설치 운영하시는 분은 참고 바랍니다..

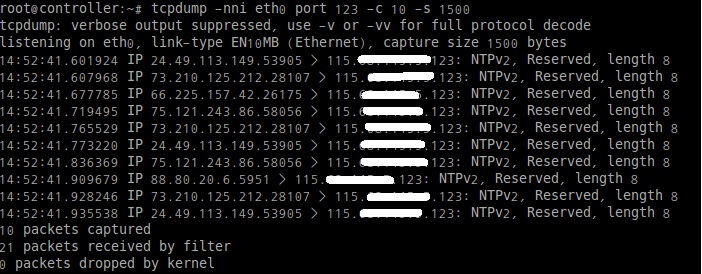

※ iptables 룰 적용후 트래픽이 유입만 되며 유출은 없다.

※ iptables 룰 적용후 트래픽이 유입만 되며 유출은 없다.