“보안강화를 위한 계정 잠금”

보안 강화를 위한 계정 잠금 정책은 악의적인 사용자로부터 시스템을 보호하기 위해 사용됩니다.

이 포스팅은 CentOS7의 계정 잠금 정책과 실행에 대해 설명합니다.

|

[개 요] ✅ 종 류 : 엔지니어링 ✅ 난이도 : ⭐ ✅ 내용요약 : 계정잠금을 통한 보안강화 ✅ 테스트환경 : CentOS7 ✅ 관련직무 : 시스템&클라우드 엔지니어 |

|

[기초이론&용어설명] |

|

[관련 기술자료] |

“계정 잠금 정책”

계정 잠금 정책의 몇 가지 이점을 설명합니다

✅ 패스워드 공격 방지

계정 잠금 정책은 일련의 로그인 실패 시도로부터 시스템을 보호합니다.

악의적인 사용자나 무차별적인 패스워드 공격으로부터 시스템을 방어하여, 패스워드 추측 공격이나 사전 공격을 어렵게 만듭니다.

✅ 계정 무단 액세스 방지

계정 잠금은 인증을 요구하는 액세스 시도가 실패한 경우 계정을 일시적으로 잠그므로, 무단 액세스로부터 시스템을 보호합니다.

이를 통해 무단 액세스로부터 데이터 유출, 데이터 손상, 시스템 손상 등을 방지할 수 있습니다.

✅ 알림 및 감시

잠금된 계정은 보안 담당자에게 알림을 제공하고, 감사 및 조사를 위한 기록을 생성합니다.

이를 통해 시스템 관리자가 잠금된 계정을 모니터링하고, 악의적인 활동을 식별하고 대응할 수 있습니다.

✅ 계정 보안 강화

잠금 정책은 사용자들에게 강력한 패스워드 사용을 유도하고, 계정 보안을 강화하는 역할을 합니다.

로그인 실패로 인한 잠금은 사용자가 암호를 사용하고 관리하는 방식을 검토하도록 유도하여 보다 안전한 암호 정책을 준수하도록 도움을 줍니다.

“계정 잠금 임계값 설정과 실행”

1️⃣ 계정 잠금 임계값 설정

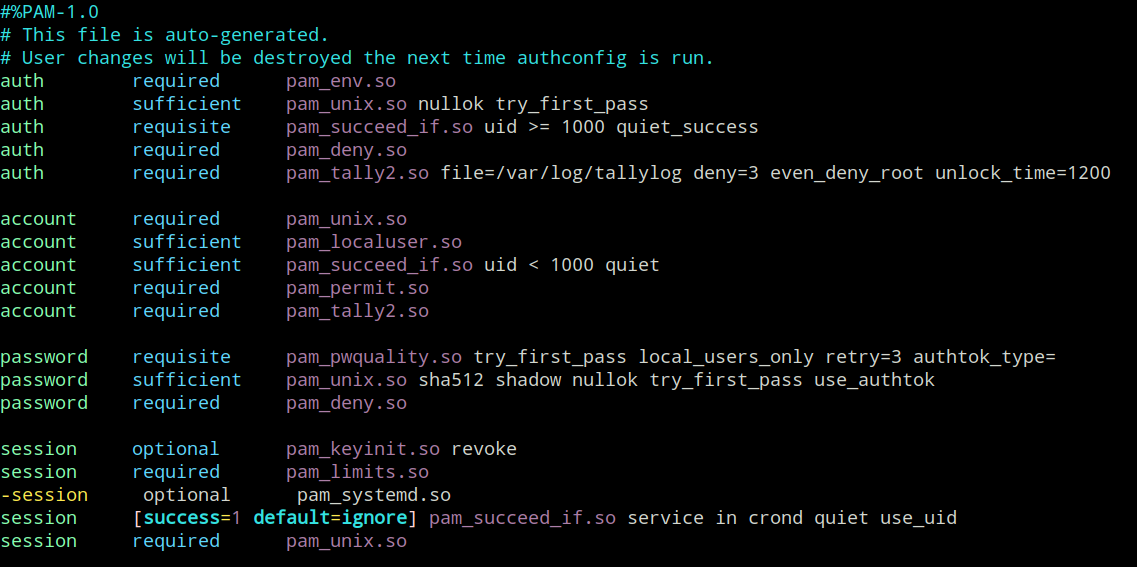

🔵 – password-auth 설정

| # vi /etc/pam.d/password-auth |

auth required pam_tally2.so file=/var/log/tallylog deny=3 even_deny_root unlock_time=1200 <- 추가

account required pam_tally2.so <- 추가

deny – 로그인 실패횟수 지정

unlock_time – 일정 횟수 이상 로그인에 실패했을 때, 접근 차단 시간

위에 설정은 접속 실패 3번을 초과하면 그 이후부터 접속이 제한되며,

1200초 후에 제한이 풀리고 로그인이 성공되면 카운트가 리셋됩니다.

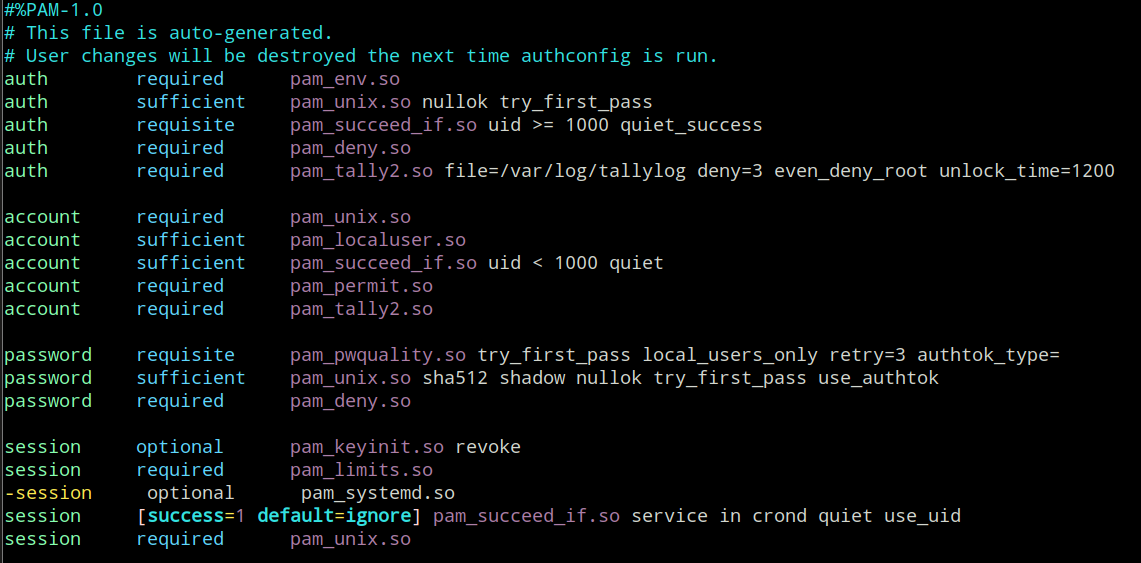

🔵 – system-auth 설정

| # vi /etc/pam.d/system-auth |

마찬가지로 system-auth에도 같은 설정을 추가하여 줍니다.

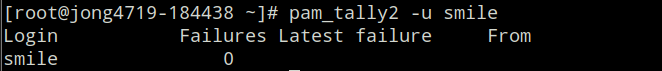

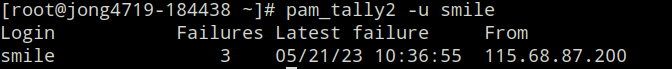

2️⃣ 계정 로그인 실패 횟수 확인

아래 명령어를 입력하여 실패 횟수를 확인할 수 있습니다.

| # pam_tally2 -u smile |

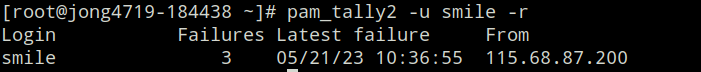

3️⃣계정 잠금 해제

| # pam_tally2 -u smile -r |

4️⃣계정 잠금 해제 확인

| # pam_tally2 -u smile |