일정횟수 로그인 실패시 자동으로 해당 계정을 잠금처리하는 법

확인은 /var/log/faillog 또는 /var/log/tallylog를 통해볼수있거나 pam_tally명령어를 통해 확인 가능합니다

Centos 6.7 기준

/etc/pam.d/system-auth 파일에 아래처럼 내용을 추가한다. deny가 4로 설정하면 실제로는 5번실패시 계정이 잠금처리됩니다

# vim /etc/pam.d/system-auth

auth required pam_tally2.so onerr=succeed deny=4

account required pam_tally2.so onerr=succeed

:wq

최신OS의 경우 경로없이 pam_tally2.so 만입력해도 되지만 그렇지 않을 경우 /lib64/security/pam_tally2.so 처럼 절대경로까지 입력해야되요

/lib/security/ (32비트의 경우 위치)

/lib64/security/ (64비트일 경우 위치)

pam_tally.so 와 pam_tally2.so가 있으니 둘중 정상작동하는것으로 선택해야딥니다

pam_tally.so파일의 경로를 꼭 확인해야됩니다 그렇지 않을 경우 모든 원격접속이 차단될수도 있습니다

설정을 /etc/pam.d/system-auth 에 넣게 되면, 모든 종류의 접속에 적용되고,

/etc/pam.d/sshd 나 /etc/pam.d/vsftp 에 삽입하게되면, 특정 서비스(SSH,FTP)에만 적용됩니다.

-로그 파일 명 –

pam_tally.so 와 pam_tally2.so 의 로그파일명이 틀림

pam_tally.so –> /var/log/faillog

pam_tally2.so –> /var/log/tallylog

적용법은 재시작할필요없이 /etc/pam.d/system-auth파일만 수정하면 바로적용됩니다.

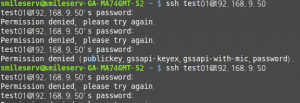

서버에 위와같이 설정을한뒤

5번정도 패스워드를 틀립니다

그후 맞는 패스워드를 입력해도 접속이되지 않습니다.

@@확인법@@

pam_tally2 명령어로 아래와 같이 확인 할수 있습니다

![]()

– 잠금 처리된 유저 초기화 방법

[root@localhost ~]# pam_tally2 –user test01 –reset

Login Failures Latest failure From

test01 0

다시 올바른 패스워드를 입력후 접속하면 접속이됩니다.