Microsoft 에서는 정기적으로 보안위협에 따른 업데이트 항목을 공개하고 있는데요.2015년 09월에 권고된 사항을 알려드리니 확인하시고, 해당되는 사항들은 업데이트 진행하시기 바랍니다. ▷ 업데이트 항목 발표일 : 2015년…

지난 2015/08/03 ‘[보안] BIND DNS 신규취약점 긴급 보안업데이트 권고‘ 공지 이 후, 2015/09/02 또다시 BIND DNS에 조작된 특정 패킷으로 인한 신규 취약점이 확인되었습니다. 이에 따른 보안업데이트…

랜덤으로 패스워드를 생성/암호화/복호화하는 방법자동화된 시스템에서(IaaS와 같은…) 패스워드를 발급하거나 회원가입시 설정한 패스워드 분실이 있을경우 요청한 메일로 랜덤한 패스워드를 발급하게 되는데 이과정을 시스템 기준으로 사용할수 있는 명령어를…

기존 아파치 2.2까지 사용하던 allow,deny 지시자가 변경된 것은 다들 아시리라 생각합니다. 대부분 Allow from all -> Require all granted 혹은 Deny from all -> Require all denied…

검색하다 발견한 재미난 모니터링 툴하나 소개해드립니다.실시간으로 웹에서 시스탬내 로그파일을 출력해주며 Server, Server & Client 형태로도 로그분석이 가능합니다.비주얼도 나름 있어보이며 실시간 출력대상 로그들도 웹 or 시스탬설정상에서…

한동안 주목을 받으면 큰 이슈를 끌었던 사건이 있었습니다. 어린이집 교사가 아동학대를 하는 장면이 CCTV 녹화되어 세상에 알려졌습니다. 믿고 맡긴 어린이집에서, 눈에 넣어도 아프지 않을 내…

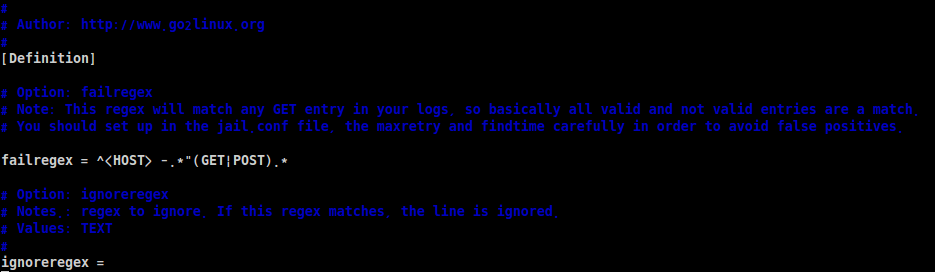

지난번 Fail2ban을 이용하여 SSH 무작위 접근을 차단하는것을 설명 드렸습니다. 이번엔 두번째로 GET,POST 공격을 필터링하는 방법입니다. 단순 차단 형태이며, 서버상에서 악성 접근등을 막는데 요긴하게 쓰여집니다. …