안녕하세요 보편적으로 인터넷이 많이 보급화 된 사회에서

각종 침해사고 및 보안이슈 발생이 매년 상승하고 있습니다.

각 서버를 운영하는 입장에서는 필수적으로 보안을 적용하여

서비스 운영에 대한 피해를 최소화해야 합니다.

오늘은 VPN에 대하여 소개합니다.

VPN(Virtual Private Network)의 줄임말로,

인터넷과 같은 공용 네트워크를 통해 함께 연결된 컴퓨터 그룹 또는 개별 네트워크입니다.

여러 가지 종류의 VPN프로토콜에 대하여 소개하도록 하겠습니다.

OpenVPN

OpenVPN은 Technologies의 공동 창립자이자 CTO인 James Yonan이

설립하여 제작하고 배포하는 오픈소스 VPN 프로토콜과 그 접속 프로그램을 말합니다.

OpenVPN 서버는 오픈소스인 OpenVPN Community Edition과, 웹GUI같은

추가 기능을 더 제공하는 유료 OpenVPN Access Server의 2종류가 존재하며,

OpenVPN은 웹 기반 금융 거래, 이메일 및 기타 민감한 데이터에 대한

보안 및 암호화가 필요한곳에 효율적으로 활용 할 수 있습니다.

VPN 운영방식

물리적으로 떨어진 2개 이상의 가상 네트워크를 하나의 네트워크로 보여지기 위해서는

Tunnel을 통해 아래와 같이 구동 가능합니다.

My Device – > VPN Client -> VPN Tunnel -> VPN Server -> internet

VPN으로 통신하게 되면 보이는 이미지처럼 여러 과정을 지나 통신하게 되는데

일종의 개인정보를 포함한 IP를 보호하며, 안전하게 인터넷에 접근하는 방식으로 활용합니다.

세계적으로 오픈소스로 많이 사용하는 추세이며 가장 믿을 수 있는 부분은

‘오픈소스(OpenSource)‘로 제공하기 때문에 투명하고 안전한 소프트웨어입니다.

PPTP VPN / L2TP

PPTP

PPTP는 가장 대중적으로 오랫동안 사용한 VPN입니다.

PPTP는 빠르며, 쉬운 표준형식을 가진 덕분에 라우터 및 클라이언트에서 주력으로 사용했던 VPN입니다.

Point-to-Point 터널링 방식을 가진 PPTP(프로토콜)은 PPP대비 정교합니다

이러한 특성으로 대부분의 장치 및 PC,모바일 플랫폼을 지원하고 있습니다.

L2TP

L2TP는 L2F와 PPTP을 결합해 비슷한 구조를 띄는 형태의 프로토콜입니다.

때문에 PPP를 지원하며, 이 외 다른 프로토콜와 다르게 암호화나 기밀성을 제공하지 않습니다.

호환의 경우 아래의 OS를 확인해 주시기 바랍니다.

호환 : Windows, Mac, Android, Linux, iOS, 라우터와 같은 다양한 장치와도 호환 가능

PPTP / L2TP 차이

암호화는 PPTP가 128bit를 사용하며, L2TP는 256bit를 사용합니다.

PPTP는 속도는 빠르지만 기본 암호화가 있기 때문에 그다지 안전하지 않습니다.

L2TP는 강력한 암호화로 데이터를 완전히 암호화하기 때문에 매우 안전하지만 속도가 느립니다.

PPTP 동작방식

PPTP는 IP를 통과하거나 데이터를 캡슐화하는 모든 데이터를 암호화 및 인증 PPT무효화 과정을 통해

데이터가 터널을 통해 이동하며 데이터가 통과하는 모든 라우터나 기기 장치는 IP 패킷으로 처리됩니다.

윈도우에 표준으로 내장되어 있으므로 별도의 소프트웨어를 추가 및 도입할 필요가 없으며,

오래된 만큼 많은 환경에서 사용가능하며, 도입하기 쉽다는 장점도 있습니다.

단점으로는 해당 프로토콜은 치명적인 보안이슈 결함으로 보안관련 권장하지 않는 VPN방식입니다.

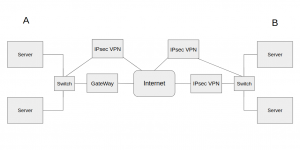

IPsec (IP Security)

IPsec VPN은 Site to Site 방식으로 진행되는 VPN입니다.

network to network 연결방식이며, Layer3 IP프로토콜을 취급합니다.

IP프로토콜은 취약점이 많기때문에 보안기능은 거의 없다고 봐도 무방한데,

이런 IP 프로토콜에 암호,인증서비스를 패킷으로 제공하는것이 IPsec입니다.

IPsec 동작방식

3 Layer의 단점인 데이터 암호화를 해결 가능했던 이유로 Tunneling Protocol이 존재하기 때문인데,

패킷 이동 및 암호화는 전적으로 VPN에서 담당하기에 VPN 하단 장비를 포함하여

패킷 이동과 암호화를 신경쓰지 않으면서 라우팅을 통하여 네트워크로 이동이 가능하기 때문입니다.

IPsec 연결은 호스트 간 SA(Security Association)를 확립하는 것에서 시작되며,

통신 당사자들끼리 통신을 암호화하고 복화하는 암호키로 교환하며 SA를 확립합니다.

IPsec VPN / SSL VPN 차이

IPsec의 경우 3 Layer에서 동작하며, IP주소를 식별 할 수있는

모든 시스템 간 전송되는 데이터를 암호화하는데 사용할 수 있습니다.

2개의 서버 장비를 필요로 하며 소프트웨어를 필요로 합니다.

특징으로는 다양한 어플리케이션 및 사설망에 직접 연결된 것처럼 이용이 가능합니다.

SSL은 대체하는 TLS(전송 계층 보안)프로토콜은 6 Layer에서 동작하며,

Port로 식별하는 두 프로세스 간 전송되는 데이터를 암호화하는데 사용합니다.

IPsec과는 다르게 1개의 서버 서버로 이용이 가능하며,

별도 소프트웨어 없이 웹브라우저만으로 사용도 가능합니다

특징으로는 SSL 포탈을 통해 연결되는 구조입니다.

긴 글 읽어주셔서 감사합니다.